偽のブルースクリーンでPC感染?最新攻撃「PHALT#BLYX」の手口と対策

※当サイトはアフィリエイトプログラムを利用しています。

Securonixから「PHALT#BLYXの分析:偽のBSODと信頼できるビルドツールがどのようにマルウェア感染を構築するのか」という、新しいレポートが出ましたので共有したいと思います。

日頃からパソコンを使う人ならご存じ、Windowsの「死のブルースクリーン(BSOD)」。パソコンの背景がブルー一色に変わってしまい、何もできなくなる状態を指します。

何故、偽のBSOD画面が表示されるのか、偽のBSODからどのようにマルウェア感染するのかをまとめています。

あなたにもできる、被害に遇わないための対策も最後に掲載していますが、怪しいと感じたら迷わず専門家に相談しましょう。

個人的な感想として、この頃はブルースクリーンに全くお目にかかっていませんので、発生回数は減っているのかとGeminiに聞いてみました。

実際に発生回数は統計的にも減っていて、かつての Windows(特に 95 や 98、XP の初期)を知るユーザーからすると、今の Windows は驚くほど安定しているそうです。

🛡️忙しい方のための「PHALT#BLYX」対策3行まとめ

・予約キャンセルメールのリンクは開かず、公式サイトから直接確認する

・偽ブルースクリーンが出ても、キーボード操作の指示(Win+Rなど)には絶対に従わない

・「おかしい」と思ったら、すぐにネットを遮断して電源を切る

PHALT#BLYXの詳しい手口と、なぜこの対策が必要なのかを以下で解説しますね。

PHALT#BLYX サイバー攻撃キャンペーンとは

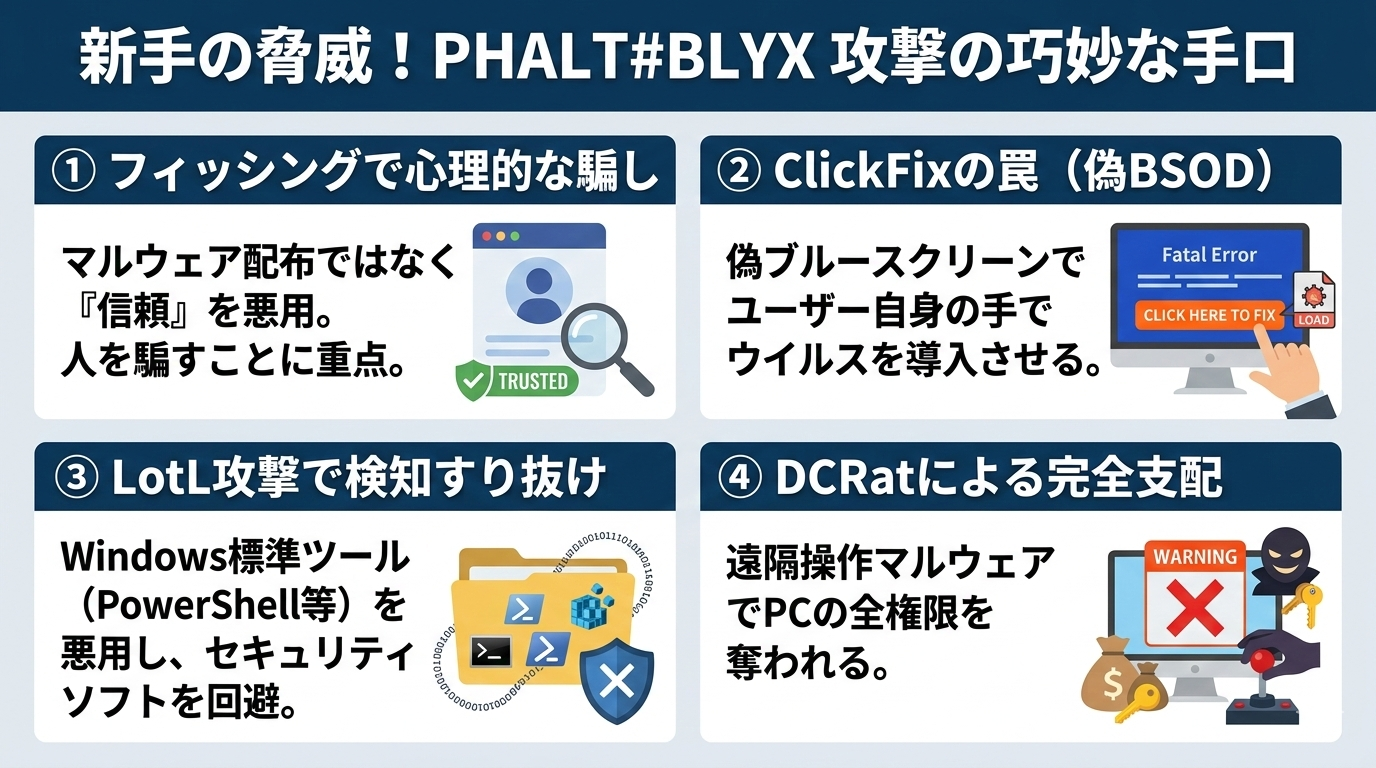

PHALT#BLYXは、偽の予約キャンセルメールを起点とし、ClickFixと呼ばれる巧妙なソーシャルエンジニアリング手法を用いて、最終的にDCRat(リモート操作型マルウェア)を感染させる多段階攻撃です。

PHALT#BLYXは、このような段階を経てサイバー攻撃を成功させます。

フィッシングで心理的な騙し

PHALT#BLYXの主な標的は、ヨーロッパのホテルやホステルなどの宿泊業界です。

特に、年末年始のホリデーシーズンのような「一年で最も忙しい時期」が狙われます。

犯罪者は、宿泊予約プラットフォームとして世界的に認知されているBooking.comのブランド力を悪用し、スタッフが忙しさで冷静な判断を欠きやすいタイミングを狙って攻撃を仕掛けるのです。

この攻撃は、従来のマルウェアのダウンロードを使用するのではなく、人を騙すこと、ソーシャルエンジニアリングに重点を置いています。

ソーシャルエンジニアリングとは

「人間の心理的な隙」や「うっかりミス」を突いて情報を盗み出す手法で、システムをハッキングするよりも「人をだます」ほうが簡単な場合が多いので、サイバー攻撃の入り口として非常によく使われます。

ステップ1:偽のキャンセル通知メール

まず、ホテルに「予約キャンセル」を知らせる緊急のメールが届きます。

メールには「1,000ユーロ(約16万円)以上の高額なキャンセル料が発生した」といった内容が書かれており、受け取ったスタッフに「すぐに確認しなければ」という強い焦りやパニックを与え、冷静な判断を妨げます。

ステップ2:偽のサイトと読み込みエラー

メールのボタンを押すと、スタッフでさえ判別できない本物そっくりの偽サイトへ案内されます。

そこでは「読み込みに時間がかかっています」というエラーが表示され、解決のために「ページを更新(Refresh page)」というボタンを押すよう促されます。

本物そっくりの偽サイトは簡単に作成できる

てっきり本物のウエブサイトのコードをコピペしているのかと思ったら、犯罪者の間では、Cloudflare、Google、Booking.comといった有名ブランドのデザインを忠実に再現した「ClickFixキット」やテンプレートが販売されているそうです。

ここまではフィッシング詐欺にも利用される手口。それがどうサイバー攻撃へと変化していくのでしょうか。

ステップ3:偽のブルースクリーンの表示

全画面で表示された偽のWindowsブルースクリーン(BSOD)は、Windows 10/11の標準エラー画面を忠実に再現されていて、QRコードやエラーコードまで含まれています。この精巧な偽装により、ユーザーは「本当にパソコンが壊れた」と信じ込み、指示に従ってしまうのです。

死のブルースクリーン(BSOD)とは

「死のブルースクリーン(BSoD: Blue Screen of Death)」という衝撃的な名前には、その見た目と絶望感の両面から由来があります。

一言でいうとステムが息絶え、ユーザーが手出しできない状態」を象徴しています。

BSoDが発生すると、保存していないデータはすべて消え、OS(Windows)の心臓部である「カーネル」が致命的なエラーを起こし、これ以上動作を続けられないと判断して自ら停止した状態。

通常のフリーズと違い、マウスもキーボードも一切受け付けず、電源を切る(再起動する)以外に道がない「詰み」の状態なのです。

この記事の冒頭に書いたようにブルースクリーン(BSOD)の発生は減少しています。

それでもブルースクリーン(BSOD)が発生したと騙されてしまうのは、「非日常的」な状態が目の前に展開されるから。

「高額なキャンセル料が発生した」という一通のメールで、スタッフはすでに緊急性を煽られた状態、そこにブルースクリーン(BSOD)で追い打ちをかけ、「何とかしなければ」という焦燥感をかりたてるのです。

ClickFixでユーザーの操作誘導

犯罪者は「システムを修復するための手順」として、ユーザーに以下の操作を指示します。

- Windowsキー + R を押して、入力画面(ファイル名を指定して実行)を開く。

- Ctrl + V を押して、内容を貼り付ける。

- Enterキー(またはOK) を押す。

実は、サイトの「更新」ボタンを押した瞬間に、JavaScriptによってウイルスを動かすための「命令文(PowerShellコマンド)」が密かにクリップボードにコピーされています。この手法はペーストジャッキングと呼ばれます。

ユーザーは一所懸命、一刻も早く「修復している」つもりですが、実際にはユーザー自身の手でウイルスをパソコンに招き入れてしまうのです。

この攻撃手法が「ClickFix(クリックして修復)」と呼ばれるのは、ユーザーに「クリックすれば問題が解決する」と信じ込ませて、実際には攻撃コードを実行させる点にあります。

従来のフィッシング攻撃との違い

従来型

怪しいファイルをダウンロードさせる → セキュリティソフトがブロックしやすい

ClickFix

ユーザーに手動でコマンドを実行させる → 「ユーザー自身の操作」なので検知されにくい

ClickFixは、セキュリティソフトが「ユーザーの手動操作」を正規の管理者作業と誤認するため、2024年初頭から急増し、2025年半ばには悪意のあるリンクが前年比400%増加しています。

「偽reCAPTCHA(リキャプチャ)詐欺」も、ClickFix手法の代表例です。

「私はロボットではありません」というおなじみの認証画面を装い、ユーザーに「Windows + R」や「PowerShellコマンドの貼り付け」をさせる手口は、今回のPHALT#BLYXと地続きの非常に危険なトレンドです。

こちらにまとめていますので、読んでくださいね。

「私はロボットではありません」は本物?偽reCAPTCHA詐欺と対処法

Living off the Land (LotL) 攻撃

ユーザーがPowerShellコマンドを実行すると、攻撃は新たな段階へ進みます。

ここで展開されるのが「Living off the Land (LotL)」攻撃です。

Living off the Land(環境寄生型)攻撃とは

元々はサバイバル用語で「現地調達で生き延びる」という意味です。

サイバー攻撃においても、外部から怪しいウイルスを持ち込むのではなく、Windowsに最初から入っている「正規ツール」を悪用して攻撃を完結させる手法を指します。

- なぜLotL攻撃は恐ろしいのか?

- ・従来型

「hack.exe」などの怪しいファイルを外部から持ち込む

セキュリティソフトが「危険物」としてブロックしやすい。 - ・LotL

「MSBuild.exe」などの正規ツールを使う

セキュリティソフトは「Microsoftの署名がある安全なツール」と判断し、スルーしてしまう。

PHALT#BLYXによる攻撃の具体的な流れ

このキャンペーンでは、本来プログラム開発に使われるMSBuild.exeという正規ツールが「隠れみの」として悪用されます。

1️⃣ターゲットの特定

ユーザーが実行したPowerShellが、PC内にある msbuild.exe の場所(正規のシステムフォルダ内)を特定します。

2️⃣悪意のあるファイルのダウンロード

攻撃者サーバーから「v.proj」というファイルをダウンロードします。これは一見、普通の開発プロジェクトファイル(XML形式)に見えます。

3️⃣正規ツールに実行を指示

PowerShellが「msbuild.exe、このプロジェクト(v.proj)を読み込んで実行して」と命令を出します。

4️⃣マルウェアの起動

ファイルの中身にこっそり埋め込まれた悪意のあるコードを、正規のMSBuild.exeが自らコンパイル・実行してしまいます。これにより、最終的な脅威である「DCRat」が起動します。

UACスパムによる管理者権限の強制奪取

マルウェアがPCの深部に潜り込み、セキュリティソフトを無効化したり、削除されにくい場所に隠れたりするには「管理者権限」が必要です。

実行権限が不足している場合、彼らは「UACスパム」と呼ばれる心理的攻撃を仕掛けます。

- UACスパムの仕組み

- [ポップアップ] 「このアプリに変更を許可しますか?」

- ↓

- ユーザーが「いいえ」をクリック

- ↓

- わずか2秒後...また同じポップアップが出現!

- ↓

- 再度「いいえ」を押しても、永遠に繰り返される

ユーザーは何十回も繰り返されるうちにウンザリし、「もうこの煩わしい画面を止めたい」という心理状態に追い込まれ、最終的に「はい」を押してしまう。

これは、システムの脆弱性ではなく、人間の心理を悪用した巧妙な攻撃です。

- LotL攻撃のまとめ

- ✅Windows標準の正規ツール(msbuild.exe)を悪用

- ✅外部から「怪しいファイル」を持ち込まないため検知が困難

- ✅UACスパムでユーザーを根負けさせ、管理者権限を奪う

あなたのPCが操り人形になるDCRatの脅威

ペイロードとは

様々な手口、今回の「PHALT#BLYX」はフィッシングメール、偽サイト、ClickFixで被害者のパソコンに侵入させた後、最終的に動作させる悪意のあるプログラム本体、「PHALT#BLYX」ではDCRatがペイロードです。

DCRat(AsyncRATの派生種)に感染すると、攻撃者は遠隔地からあなたのパソコンを完全にコントロールできるようになります。これを専門用語でRAT(リモート・アクセス・トロイの木馬)と呼びます。

感染後、攻撃者が行う「4つの略奪行為」は以下の通りです。

- 🔍徹底した覗き見と監視

- あなたの画面をリアルタイムで覗き見

- キーボードで打った文字を全て記録(パスワード、メッセージなど)

- コピーした内容を盗む(クレジットカード番号、個人情報など)

- 💾ファイルの自由な操作

- パソコン内のファイルを勝手に見る

- ファイルをダウンロードして盗む

- 逆に悪意のあるファイルをアップロードする

- ⚙️システムの完全な支配

- 好きなプログラムを実行・停止

- 設定を変更

- さらに別のマルウェアをインストール

- 🕵️潜伏し持続性を確立

- 正規のプログラムに偽装して潜伏

- セキュリティソフトに見つかりにくくする

- 再起動しても自動で起動し続ける

上記のような情報窃取だけでなく、乗っ取ったパソコンを踏み台にして他の攻撃を行ったり、身代金要求型ウイルス(ランサムウェア)を追加インストールすることも可能です。

PHALT#BLYXから私たちが身を守る方法

PHALT#BLYXの恐ろしさは、ユーザー自身の手で侵入を許してしまう点にあります。しかし、攻撃の手口を知っていれば防げます。

この攻撃を見分けるポイント

🚩こんなメールは要注意

- 高額な予約キャンセル通知(1,000ドル以上)

- 「今すぐ確認」「緊急」など焦らせる文言

- 見覚えのない予約内容

🚩こんな画面が出たら詐欺

- 「ページ読み込みエラー」→「更新ボタン」

- 突然の全画面ブルースクリーン

- 「修復手順」として特定の操作を指示

🚩この操作を求められたら100%詐欺

- Windows + R を押す

- Ctrl + V を押す

- Enterで実行

「更新ボタン」を押した瞬間、目には見えませんが、あなたのPCの「コピーした内容(クリップボード)」はウイルスを起動する呪文に書き換えられています。

あなたが今すぐできる対策

⚠️メールを受け取ったら

1. リンクをクリックする前に、公式サイトで直接確認

2. 予約番号で検索してみる

3. 少しでも怪しいと思ったら削除

⚠️怪しいサイトを開いてしまったら

1. 何もクリックせずブラウザを閉じる

2. 「更新」「OK」などのボタンは絶対に押さない

3. 全画面モードになったら Alt + F4 で強制終了

⚠️もし操作してしまったら

1. すぐにインターネットを切断(Wi-Fiオフ/LANケーブルを抜く)

2. パソコンをシャットダウン

3. セキュリティ専門家またはIT部門に連絡

4. パソコンを起動せず、専門家の指示を待つ

⚠️UACポップアップが連続したら

- 「いいえ」を押し続けず、すぐにシャットダウン

- 何度も出る時点で異常事態

UAC(許可)画面が出続けてマウス操作が効かない場合は、電源ボタンを長押しして強制終了してください。画面上のボタンをクリックし続けるよりも安全で確実です。

日頃から気をつけること

個人でできること

✅セキュリティソフトを最新に保つ

✅Windowsアップデートを適用する

✅「緊急」「今すぐ」という言葉に警戒する

✅予約確認は必ず公式サイトから

✅パソコンの定期的なバックアップ

企業・組織でできること

✅従業員へのセキュリティ教育

✅フィッシングメール訓練の実施

✅PowerShell実行ポリシーの制限

✅非標準ポート(3535等)の通信監視

✅エンドポイント検知ツール(EDR)の導入

- 覚えておくべき3つのポイント

- 📌予約キャンセルメールは慎重に確認

- 📌「Windows + R」→「Ctrl + V」→「Enter」は絶対にダメ

- 📌おかしいと思ったらすぐにネット切断

怪しいと感じたら、迷わず専門家に相談しましょう。

関連記事

【マルウェア対策】感染の兆候や感染予防まとめ【感染したかも?!】

【2025年版サイバー脅威レポート】ランサムウェア・情報窃取型マルウェア最前線

「私はロボットではありません」は本物?偽reCAPTCHA詐欺と対処法

X(エックス)のAIアシスタントGrokを悪用した【Grokking】とは

Google Playストアのマルウェア脅威【Anatsa】とあなたもできる対策

【詐欺】スパイウエアソフトを感知 050-5532-2883 思わず失笑【電話しないで】

【サイトからのメッセージ】やっと画面を保存した【システム警告】

あなたをデジタル上で複製?【ディープ・バイオメトリクス】が引き起こす脅威とは

【AIがあなたの情報を盗む時代】個人でできるサイバーセキュリティ

偽サイトに要注意!フィッシング詐欺対策に必須の【7つのポイント】

フィッシング被害に遇ったら?フィッシングを防ぐ確実な方法とは