危険なリンクをクリックする前に!あなたの身を守るURLチェック術

※当サイトはアフィリエイトプログラムを利用しています。

インターネットって本当に便利ですよね。

私も毎日、ネットショッピングしたり、友達と連絡取り合ったり、サービスの恩恵をたっぷり受けています。

でも、その便利さの裏には、ちょっと怖い「フィッシング詐欺」が潜んでいるのを知っていますか?

特に最近、手口が巧妙になってきていて、私も何度かヒヤリとした経験があります。

その中でも一番多い手口が、今回お話しする「URLの偽装」なんです。

「え、URLって見るだけでしょ?」と思うかもしれませんが、これが本当に厄介で、一見すると本物そっくりなURLにだまされそうになるんですよね。

でもご安心ください!今回は、そんな巧妙なURL偽装を見破るための、具体的なコツを私からあなたに伝授したいと思います。

一緒に、詐欺から身を守りましょう!

URLを隅々まで確認する方法

フィッシング詐欺から身を守るために、一番大切なのはURLを隅々まで確認することなんですね。

本物のサイトのURLと一字一句違わないか、これからお伝えするポイントに目を凝らしてみてください。

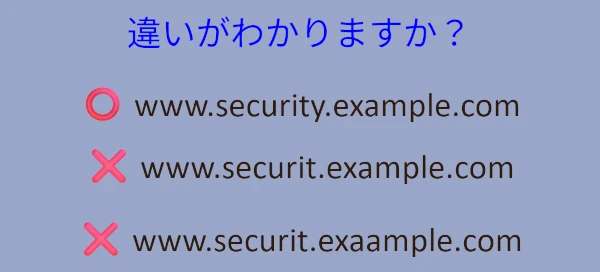

正規サイトのURLと偽サイトのURLの違いを例にして掲載しましたので、あなたと一緒に見ていきましょう。

あれ?スペルが違う?

本物そっくりに見えても、よく見ると微妙にスペルが間違っていたりするんです。

例えば、文字が一つ多かったり少なかったり、はたまた違う文字に置き換わっていたり。

大文字と小文字がごちゃ混ぜになっている場合もあるので、じっくり見てみましょう。

1. 文字の挿入

正規のURLに、意図しない文字を1文字または数文字挿入するケース。

⭕ www.example.com

❌ www.exaample.com (「a」が一つ多い)

2. 文字の削除

正規のURLから、一部の文字を意図的に削除するケース。

⭕ www.security.example.com

❌ www.securit.example.com (「y」が抜けている)

余計な文字が入ってない?

本来のURLにはない、覚えのない単語や記号が紛れ込んでいることがあります。

やたら長いURLや、意味不明な文字列が続く場合も、ちょっと立ち止まって考えてみてくださいね。

3. 文字の置換

正規のURLから、一部の文字を、別の似たような文字に置き換えるケース。

⭕ wwww.google.com

❌ www.google.com (「o」が二つになっている - これは実際によくある手口)

4. ドット(.)の位置の変更や追加

ドットの位置を微妙に変えたり、本来ないはずのドットを追加したりするケース。

⭕ wwww.example.com

❌ www.example_.com (アンダースコアに似た記号を使用)

5. 大文字と小文字の悪用

URLは大文字と小文字を区別しないのが原則ですが、見た目の印象を似せるために意図的に大文字を使用する場合がある。

⭕ wwww.example.com

❌ www.ExAmPlE.com (一見同じように見えます)

ハイフンやアンダースコア、不自然じゃない?

本物のサイト名にはハイフンもアンダースコアも使われていないのに、偽のURLにはそれが含まれているといった手口もよくあります。

「raku-ten.co.jp」とか「ama_zon.co.jp」のように、ドメイン名の途中に見慣れない記号が入っていたら要注意ですよ。

1. 正規サイト名にハイフンを追加する

正規サイト名にはハイフンが含まれていないのに、偽サイトのURLにはハイフンが挿入されているケース。

⭕ www.rakuten.co.jp

❌ www.raku-ten.co.jp (間にハイフンが入っている)

2. 正規サイト名にアンダースコアを追加する

正規サイト名にはアンダースコアが含まれていないのに、偽サイトのURLにはアンダースコアが挿入されている。

⭕ www.amazon.co.jp

❌ www.ama_zon.co.jp (間にアンダースコアが入っている)

3. サブドメインやパスにハイフンやアンダースコアを不自然に使う

正規サイトではハイフンやアンダースコアを使用しないような箇所に、意図的に含めることで、URLを複雑に見せかけ、ユーザーの注意を逸らそうとする。

⭕ www.apple.com/support

❌ www.apple.com/-support (ハイフンがスラッシュの直前にある)

このドメイン、初めて見るかも?

URLの最後にある「.com」や「.jp」のような部分(これをトップレベルドメイン、略してTLDって言います)が、本物のサイトが使っているものと違う、見慣れないものになっていることが。

例えば、日本のサービスなのに「.ru」(ロシア)や「.cn」(中国)のTLDが使われていたら、かなり怪しいでしょ?

見慣れないTLDの悪用例

フィッシング詐欺サイトでは、正規サイトが通常使用しない、以下のようなTLDが使われる場合があります。

正規サイトがccTLDを使用しているのに、gTLD(特に .com や .net など)を使用している場合

例: 正規サイトが .co.jp を使用しているのに、偽サイトが .com を使用している。

正規サイトと異なるccTLDを使用している場合

例: 日本のサービスなのに .ru(ロシア)や .cn(中国)などのTLDを使用している。

比較的新しいgTLDを使用している場合

悪意のあるサイトが比較的安価に取得しやすい新しいgTLDを使用する場合があります。

必ずしも新しいgTLD全てが危険というわけではありませんが、見慣れない場合は注意が必要。

例: 正規サイトが .com を使用しているのに、偽サイトが .xyz や .online などのTLDを使用している。

実際にフィッシング詐欺で使われているドメインは中国のドメイン「.cn」をよく見かけます。

「コストが安い」という理由が一番多いのかな?と。

サブドメインが悪用されてる?

ドメイン名の前につく文字列(例: 「login.〇〇.com」の「login」の部分)をサブドメインと言います。

無料でサブドメインが作れるサービスを悪用しているケースもあるので、注意深く見てください。

正規サイトとは異なる紛らわしい名前のサブドメインを使用する

正規サイトが特定のサブドメインを使用している場合でも、偽サイトでは非常に似た、しかし異なる名前のサブドメインを使用することが。

正 support.example.com

偽 supp0rt.example.com (数字の「0」で置き換えている)

存在しないはずの階層的なサブドメインを作成する

正規サイトではありえないような、深く階層化されたサブドメインを使用することで、URLを複雑に見せかけ、ユーザーの注意を逸らそうとしているのです。

正 www.example.com

偽 login.secure.verify.example.com (複数の階層的なサブドメインを使用している)

無料のサブドメインサービスを悪用する

一部の無料ウェブホスティングサービスなどが提供するサブドメインを悪用し、正規サイト名に似た文字列を含むサブドメインを作成するケースがあります。

この場合、メインのドメイン名自体は見慣れないものだったりします。

正 www.company.com

偽 company.freewebhostingservice.net

その他の確認事項

・短縮URLにはご用心

短縮URL(bit.lyなど)が送られてきたら、クリックする前に元のURLが何なのか、必ず確認するようにしましょう。

・カーソルを合わせて確認

メールやウェブサイトのリンクにカーソルを乗せてみてください(スマホなら長押し)。

すると、リンクの本当のアドレスが表示されるので、それが表示されているテキストと一致するかどうか、しっかりチェックしてくださいね。

・検索結果も鵜呑みにしない

検索エンジンで見つけたURLも、完全に安心できるわけじゃありません。

もし少しでも怪しいなと感じたら、検索結果をクリックするのではなく、直接ブラウザに正しいURLを入力してアクセスするのが一番確実です。

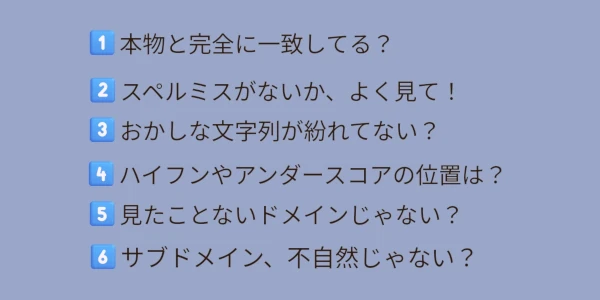

フィッシング詐欺URLを見抜くためのチェックリスト

1️⃣本物と完全に一致してる?

まずはこれ。本物のサイトのURLをしっかり覚えて、一文字一句、記号まで含めて同じかどうか確認してください。

2️⃣スペルミスがないか、よ~く見て!

似ているようで、微妙に間違ってないか、目を凝らして見てくださいね。

3️⃣おかしな文字列が紛れてない?

本来のURLにない、意味不明な単語や記号が追加されてないか確認しましょう。

4️⃣ハイフンやアンダースコア、変な位置にない?

ドメイン名の途中など、不自然な場所にハイフンやアンダースコアが使われていないかチェックです。

5️⃣見たことないドメインじゃない?

「.jp」なのに「.cn」になってない?など、本物と違うTLDが使われていないか警戒してください。

6️⃣サブドメイン、不自然じゃない?

本来ないはずのサブドメインが付いていたり、階層が深すぎたりしないか確認しましょう。

7️⃣その他の最終確認

短縮URLは展開、リンクのホバー表示、そして不安なら直接入力!

一つでも不審な点があれば、そのリンクやウェブサイトへのアクセスは控え、個人情報の入力は絶対に行わないでください。

これらの記事は様々な角度からフィッシングの見抜き方を解説、また対処法もありますので、ぜひご一読ください。

知識があれば詐欺を恐れることも詐欺に遇うこともなくなります。

フィッシング関連記事

これらの記事は様々な角度からフィッシングの見抜き方を解説、また対処法もありますので、ぜひご一読ください。

知識があれば詐欺を恐れることも詐欺に遇うこともなくなります。

フィッシング被害に遇ったら?フィッシングを防ぐ確実な方法とは

見破れる?AIが仕掛ける最新フィッシング詐欺 脅威の裏側と対策

偽サイトに要注意!フィッシング詐欺対策に必須の【7つのポイント】

危険なリンクをクリックする前に!あなたの身を守るURLチェック術

【ボイスフィッシング(ビッシング)】の手口と被害を防ぐための対策ガイド

危険な罠を見抜け!【SNSフィッシング詐欺】の最新手口と自衛策

巧妙化する【SMSフィッシング】の脅威と対策あなたのスマホは大丈夫?

そのメール、本当に本物?個人情報を守るメールフィッシング完全対策ガイド

偽物Amazonのログイン画面にメアドとパスワードを入力してみた